CTF图像类隐写术总结(一)实例

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF比赛中,会涉及MISC,PPC,CRYPTO,PWN,REVERSE,WEB,STEGA这几种题目。今天介绍STEGA中的图像隐写。STEGA是Steganography的缩写,意思为隐写术,这类题的flag被藏在一段视频,一张图片,一首音乐,或者任何你想想不到的载体中。今天介绍图像隐写中涉及的基础信息。

在做图片隐写题时思路:

1、看到图像的时候,我们首先想到的是看图像的属性。

2、检查图像开始标志和结束标志是否正确,若不正确修改图像标志恢复图像,图片未显示完全时,通过修改图像高、宽,使图像显示完全。

3、在图像结束标志后加入数据。

4、有时候你看到的图片不一定仅仅只是一张图片。在只给了一张图时,也要注意隐藏数据,这时候需要执行binwalk xxx.jpg 查看图像中是否是多个图像组合或者其中包含其他文件。(也可以用解压软件进行查看)

5、在图像数据中加入数据,不影响视觉效果情况下修改像素数据,加入信息。

6、利用隐写算法将数据隐写到图像中而不影响图像(仅限于jpg图像),隐写算法常见有F5、Guess等。

接下来总结关于图片的一些基本信息,查看图片信息以及对参数进行修改时推荐使用winhex。

png:

png图像的文件头数据块IHDR,它包含png文件中存储的图像数据的基本信息,并要作为第一个数据块出现在png数据流中,一个png数据流中只能有一个文件头数据块。而我们经常会修改的图像宽度,高度,深度等信息均在文件头数据块中。

以下图为例:

文件头标识:89 50 4E 47 0D 0A 1A 0A

文件尾标识:00 00 00 00 49 45 4E 44AE 42 60 82

(在下图1IHDR数据块中)

红色框:0000000D 表示IHDR头块长为13

黄色框:4948 44 52 IHDR标识(ASCII码为IHDR)

蓝色框:00 00 0C 4E 表示图像的宽, 3150像素

绿色框:00 00 01 F4 表示图像的高,500像素

灰色框:08 表示色深,2^8=256,即这是一个256色的图像

(在下图2IHDR数据块中)

红色框:02 表示颜色类型

黄色框:16 F4 1E 2A CRC校验

![]() (文件头标识)

(文件头标识)

![]() (文件尾标识)

(文件尾标识)

![]() (IHDR数据块1)

(IHDR数据块1)

![]() (IHDR数据块2)

(IHDR数据块2)

jpg:

jpg图像会涉及到F5算法隐写,guess算法隐写,可用以下工具进行检查。在windows系统命令行下使用F5-steganography-master进行jpg图像是否为F5算法隐写。在kali系统中使用outguess-master工具(需要安装),检测是否为guess算法隐写。

文件头标识:FF D8 FF

文件尾标识:FF D9

![]() (文件头标识)

(文件头标识)

![]() (文件尾标识)

(文件尾标识)

rar:

文件头标识:52 61 72 21 1A 07 00

![]() (文件头标识)

(文件头标识)

gif:

gif文件的Header块是其文件的入口。Header一共包含六个字节,其中前三个字节对应ASCII码中的 G、I、F 三个字符,后三个字节用于说明此 GIF 的版本号,如下图所示,目前的版本号有 87a 和 89a 两个。

如下图(数据块图)所示,这一数据块由7个字节组成。

红色框:前四个字节分别是图像渲染区域的宽和高

黄色框:是一个压缩字节

蓝色框:表示背景色在全局颜色列表中的索引

绿色框:表示像素的宽高比,大多数时候这个值都是0。

87a文件头标识为:4749 46 38 37 61

89a文件头标识为:47 49 46 38 39 61

gif文件尾标识:00 3B

![]() (header)

(header)

![]() (文件头标识)

(文件头标识)

![]() (文件尾标识)

(文件尾标识)

![]() (数据块)

(数据块)

ps: gif属于动图,需要分帧查看各帧图像组合所得数据若不是直接的ctf或flag信息 需要考虑将其解码。(使用stegsolve工具中Frame Browser进行查看)

zip:

一个zip文件由三个部分组成:压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志。

压缩源文件数据区结构如下图所示:

红色框:50 4B 03 04 文件头标识

蓝色框:14 00 解压文件所需 pkware 版本

黄色框:00 00 全局方式位标记(有无加密)

(全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性。第二个数字为奇数时为加密,第二个数字为偶数时未加密)

灰色框中:

08 00 压缩方式

87 56 文件最后修改时间

5E 47 文件最后修改日期

AF 13 4F 85 CRC-32校验

![]() (压缩源文件数据区图)

(压缩源文件数据区图)

这里全局方式位标记会涉及到zip的伪加密,伪加密是在未加密的zip文件基础上修改了它的压缩源文件目录区里的全局方式位标记的比特值,使得压缩软件打开它的时候识别为加密文件,提示输入密码,而在这个时候,不管用什么软件对其进行密码破解,都无法打开它。以下介绍如何鉴别zip为真加密还是伪加密。

(压缩源文件目录区图)

50 4B 01 02:目录中文件文件头标记

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

zip无加密

压缩源文件数据区的全局加密应当为00 00(压缩源文件数据区图黄色框处)且压缩源文件目录区的全局方式位标记应当为00 00(压缩源文件目录区图中蓝色框)。

zip假加密

压缩源文件数据区的全局加密应当为00 00,且压缩源文件目录区的全局方式位标记应当为09 00,这个时候,对密码进行破解没有用时,回过头来查看参数进行修改,看看能否另有收获。

zip真加密

压缩源文件数据区的全局加密应当为09 00,且压缩源文件目录区的全局方式位标记应当为09 00。

以上,是对一些图像的基本信息总结以及介绍了zip伪加密相关的信息,了解图片的一些标识,方便在做题时对图像更清晰的认识,后续会介绍关于图像隐写中涉及到的其他知识点。

文章目录

一、reverseMe二、a_good_idea三、wireshark-1四、小小的PDF五、打开电动车六、gif七、Aesop_secret八、结论

一、reverseMe

1、附件

链接:https://pan.baidu.com/s/1wO3WN3Ss19LHwjGfY0r4YQ提取码:ed9n ![]()

2、用画笔工具打开—>旋转—>垂直旋转

![]() 3、效果

3、效果

![]() 4、OK

4、OK

flag{4f7548f93c7bef1dc6a0542cf04e796e}

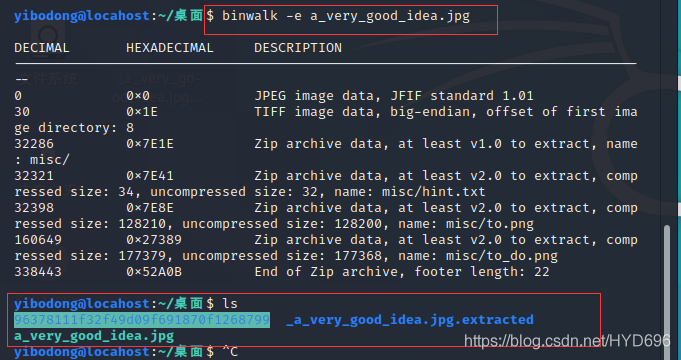

二、a_good_idea

1、附件

链接:https://pan.baidu.com/s/1xC69L9r6qPe6jp8K1_lb3Q提取码:ooit

2、题目描述: 汤姆有个好主意

3、是使用工具(1)stegsolve(2)binwalk

4、环境:kail Linux

5、拷贝到kail Linux里

6、执行以下步骤

cd 桌面 lsbinwalk a_very_good_idea.jpg //binwalk -e a_very_good_idea.jpg//可适用于压缩文件,如.zip的提取lsbinwalk a_very_good_idea.jpg ![]() binwalk -e a_very_good_idea.jpg

binwalk -e a_very_good_idea.jpg

7、把“_a_very_good_idea.jpg.extracted”文件拷贝到win系统

7、把“_a_very_good_idea.jpg.extracted”文件拷贝到win系统 ![]() 8、文件

8、文件

![]() 9、查看“hint.txt”

9、查看“hint.txt”

![]()

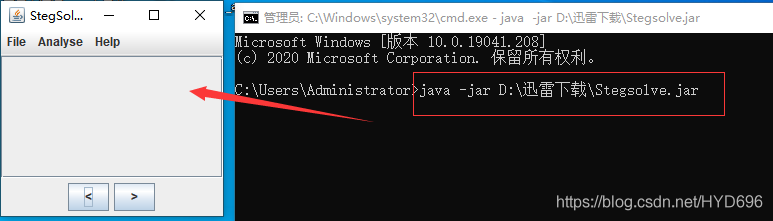

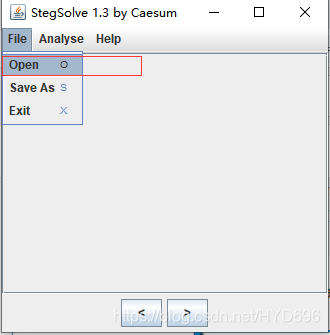

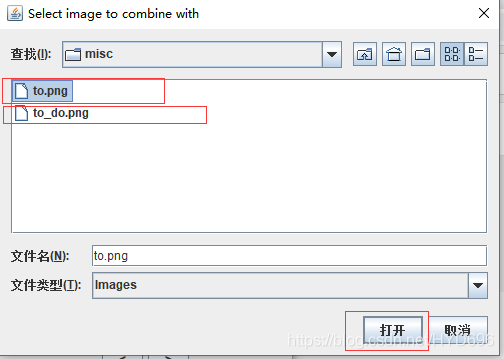

10、打开工具“Stegsolve”,直接在cmd下输入“java -jar D:\迅雷下载\Stegsolve.jar”(路径)  11、File—>Open—>图片

11、File—>Open—>图片  12、Image Combiner

12、Image Combiner ![]() 13、打开图片

13、打开图片

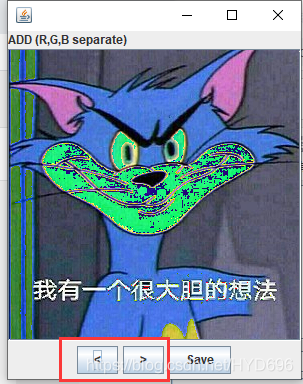

14、按左右键,会跳出二维码

14、按左右键,会跳出二维码  15、二维码

15、二维码 ![]() 16、用微信扫一扫,flag就出来了

16、用微信扫一扫,flag就出来了

![]()

17、OK

NCTF{m1sc_1s_very_funny!!!}

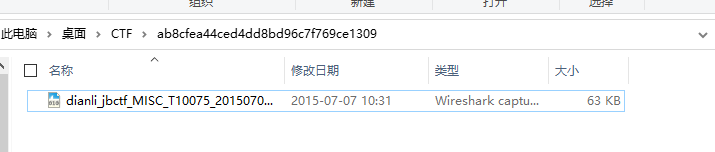

三、wireshark-1

题目来源: 广西首届网络安全选拔赛 题目描述: 黑客通过wireshark抓到管理员登陆网站的一段流量包 题目附件: 提取文件

1、附件

链接:https://pan.baidu.com/s/1IAFQI2o1iGETeWnhxNI10A提取码:qzad

2、文件

3、用wireshark软件打开

3、用wireshark软件打开 ![]() Form item: “password” = “ffb7567a1d4f4abdffdb54e022f8facd”

Form item: “password” = “ffb7567a1d4f4abdffdb54e022f8facd”

4、OK

flag{ffb7567a1d4f4abdffdb54e022f8facd}

四、小小的PDF

难度系数: ★★★ 题目附件: 附件1

1、附件1

链接:https://pan.baidu.com/s/1j4uMJsci5gXZFcAcEgj9ig提取码:3aw8

2、文件 ![]()

3、拷贝到kail Linux里

![]() 4、binwalk XXX.xxx

4、binwalk XXX.xxx

![]() 5、提取

5、提取

![]()

dd if=XXX11.jpg of=XXX22.jpg skip=XX6666 bs=1

dd命令详解,if是指输入文件,of是指输出文件,skip是指从输入文件开头跳过blocks个块后再开始复制,bs设置每次读写块的大小为1字节 。

6、88888 ![]() 7、OK

7、OK

SYC{so_so_so_easy}

五、打开电动车

难度系数: ★★★★ 题目描述: 截获了一台电动车的钥匙发射出的锁车信号,3分钟之内,我要获得它地址位的全部信息。flag内容二进制表示即可。

题目附件: 附件1

1、附件1

链接:https://pan.baidu.com/s/1GYynVG0Q9PBj5hlrz7pQmQ提取码:czvo

2、文件

![]() 3、用“Audacity”软件打开以及分析

3、用“Audacity”软件打开以及分析

![]() 信号!短的一段表示是0,长的一段表示是1,得到如下一段:

信号!短的一段表示是0,长的一段表示是1,得到如下一段:

0 01110100101010100110 0010 0

一个是PT2242的,前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,后面最后一个是停止码。

4、OK

sctf{01110100101010100110}

六、gif

难度系数: ★★★★ 题目描述: 菜狗截获了一张菜鸡发给菜猫的动态图,却发现另有玄机 题目附件: 附件1

密码学范畴

1、附件1

链接:https://pan.baidu.com/s/1Kc1XFjn6mpLaeUyJ518Mew提取码:h16i

2、文件

![]() 3、查看gif文件

3、查看gif文件

打开gif文件出现很多黑白.jpg; 联想到二进制,白色图片代表0,黑色图片代表1。

![]() 01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

4、二进制转字符串

![]() 5、OK

5、OK

flag{FuN_giF}

七、Aesop_secret

难度系数: ★ 题目来源: 2019_ISCC 题目附件: 附件1

1、附件

链接:https://pan.baidu.com/s/18nqlaEvi_Ib0RtKNuHR_Ww提取码:pvdf

2、文件

![]() 解压之后发现是一张动态图片。

解压之后发现是一张动态图片。

3、用notepad软件打开

![]() 发现前面是乱码,但最后不是乱码。

发现前面是乱码,但最后不是乱码。

U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

4、AEC算法解密

在线AEC解密,密码为ISCC。

![]() U2FsdGVkX18OvTUlZubDnmvk2lSAkb8Jt4Zv6UWpE7Xb43f8uzeFRUKGMo6QaaNFHZriDDV0EQ/qt38Tw73tbQ==

U2FsdGVkX18OvTUlZubDnmvk2lSAkb8Jt4Zv6UWpE7Xb43f8uzeFRUKGMo6QaaNFHZriDDV0EQ/qt38Tw73tbQ==

5、继续解密

![]()

6、OK

flag{DugUpADiamondADeepDarkMine}

八、结论

(一)常用的工具/软件/环境

1、kail LInux 2、Stegsolve 3、winhex 4、wireshark 5、画笔工具 6、burpsuite 7、Audacity 8、字符信息与二进制 9、notepad

(二)隐写术可以用图片、音频、视频为载体将数据隐藏在其中,在图片最为常见。

(三)一般破解隐写术的方法

1、或将图片放在kali Linux系统中,执行binwalk xxx.jpg命令 查看图片的隐藏文件

2、使用StegSolve工具对图像进行分通道扫描

3、在windows系统命令行下使用F5-steganography-master进行jpg图像是否为F5算法隐写

4、在kali系统中使用outguess-master工具,检测是否为guess算法隐写

5、利用WinHex打开图像,搜索CTF查看是否存在相关信息

6、一般破解隐写术的方法

(1)查看图像—>属性—>详细信息是否包括隐藏内容

(2)利用WinHex打开图像,搜索CTF查看是否存在相关信息

(3)检查图像开始标志和结束标志是否正确,若不正确修改图像标志恢复图像,打开查看是否存在ctf或flag等信息

JPEG/JPG(2 bytes) 文件头标识 FF D8 文件结束标识 FF D9

GIF(6 bytes) 文件头标识 47 49 46 38 39(37) 61 文件结束标识 01 01 00 3B

PNG(8 bytes) 文件头标识 89 50 4E 47 0D 0A 1A 0A

BMP(2 bytes) 文件头标识 42 4D

ZIP Archive (zip) 文件头:50 4B 03 04

RAR Archive (rar) 文件头:52617221

XML (xml) 文件头:3C3F786D6C

HTML (html) 文件头:68746D6C3E

(四)常用的在线加解密算法等在线工具

1、在线AES加密 | AES解密 - 在线工具: https://www.sojson.com/encrypt_aes.html

2、md5在线解密破解,md5解密加密 https://www.cmd5.com/

3、Base64加密、解密–站长工具 http://tool.chinaz.com/Tools/Base64.aspx

4、ASCI在线转换器,ASCIl码 https://www.sojson.com/ascii.html

5、在线RSA加密解密,RSA2加密解密 https://www.bejson.com/enc/rsa/

6、16进制转换,16进制转换文本 https://www.sojson.com/hexadecimal.html

7、python反编译–在线工具 https://tool.lu/pyc/

![]() 我是艺博东!欢迎你和我一起讨论,我们下期见。

我是艺博东!欢迎你和我一起讨论,我们下期见。

admin

admin