Windows证书对话框权限提升漏洞(CVE-2019-1388)

【漏洞详情】

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desktop。这些提示是由名为consent.exe的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System。因为用户可以与该UI交互,因此对UI来说紧限制是必须的。否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作。即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。事实上,UAC会话中含有尽可能少的点击操作选项。

利用该漏洞很容易就可以提升权限到SYSTEM。

【验证工具】

hhupd.exe

https://pan.baidu.com/s/1C4qfCUe8nK_MhPsSD_WSVQ

提取码:0msb

【验证详情】

影响版本

SERVER

Windows 2008r2 7601 ** link OPENED AS SYSTEM **

Windows 2012r2 9600 ** link OPENED AS SYSTEM **

Windows 2016 14393 ** link OPENED AS SYSTEM **

Windows 2019 17763 link NOT opened

WORKSTATION

Windows 7 SP1 7601 ** link OPENED AS SYSTEM **

Windows 8 9200 ** link OPENED AS SYSTEM **

Windows 8.1 9600 ** link OPENED AS SYSTEM **

Windows 10 1511 10240 ** link OPENED AS SYSTEM **

Windows 10 1607 14393 ** link OPENED AS SYSTEM **

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened

验证条件

首先拿到guest用户权限

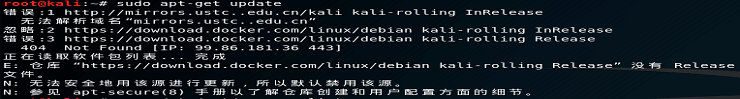

验证过程

1.将hhupd.exe工具上传到目标系统。

2.查看目标系统权限,可以看到是guest用户权限。

3.以管理员身份运行该工具(hhupd.exe)。

4.点击【显示详细信息】-【显示有关此发布者的证书的信息】。

5.点击【常规】–【颁发者】,最后点击【确定】。

6.跳转至IE浏览器,页面显示无法显示该网页。

7.然后点击菜单栏中的【页面】-【另存为】。

8.在文件名处输入:c:\windows\system32*.*,回车。

9.选择cmd.exe程序,右键点击打开,

10.在新打开的cmd中,输入命令:whoami,可以看到提权到system用户权限。

【防御方式】

更新系统补丁

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1388

————————————————

版权声明:本文为CSDN博主「zzgslh」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zzgslh/article/details/105412299

admin

admin