breach attack漏洞攻击从gmail和facebook中窃取敏感信息

2013年夏天,两位研究人员发现了利用并持续攻击Gmail和Facebook聊天会话流量的新方法,那就是BREACH漏洞攻击,而在此之前,这种攻击方式从未走入过人们的视线。

上周晚些时候,这项研究在新加坡的亚洲黑帽大会上被展示出来,雅典国立技术大学的Dimitris Karakostas,以及雅典大学的Dionysis Zindros将他们的攻击框架命名为Rupture,并演示了如何利用BREACH攻击窃取Gmail和Facebook上的私人信息。

上周的这场展示令人不安,因为人们普遍相信,在Facebook等供应商对自己的产品采取措施,以减少这些攻击的同时,BREACH也因为被禁用TLS级别压缩,危害大大减少。

“BREACH的基本功能并未被削弱,而包括Facebook在内的这些流行的网站,仍在继续支持那些易受攻击的端点。”

研究人员在他们的论文中写了一些“与BREACH有关的实用新发展”。

“我们的研究表明,BREACH可以逐渐进化,从而攻击主要的web应用程序,事实上,TLS流量仍然是十分脆弱的。“

研究人员写道:“我们得出这样的结论:所有现存的削弱机制都存在不足,有的可以被绕过,有的不实用。”

研究人员说,被滥用的噪声分组密码允许他们从web应用程序窃取机密。

研究人员写道:“我们使用统计方法来绕过噪音,由于分组密码和包含在响应明文中的随机数据的存在,还要进行诱导。只要目标网站存在一个合适的攻击端点,我们就能窃取那些他们原以为不会成为BREACH目标的机密。”

研究人员说,一旦攻击者存在于网络,Rupture攻击框架会允许攻击者在受害者收到的所有未经身份验证的HTTP响应内注入代码。浏览器会执行这些被注入的JavaScript,这使得所有到目标网站的请求都会被嗅探和分析。这些脚本无法读取加密的请求,但是嗅探器可以。这个工具可以通过比较加密的长度,推断出内容。

研究人员写道:“在攻击的每个阶段,加密中的一段都是已知的,因为这部分的内容已经被成功解密,并且被解密的范围会不断扩大,到了攻击完成前的最后一个阶段,整个内容都会成为已知。由于长度被泄漏,包含正确内容的压缩明文将会更短,加密密文也是一样。”

研究人员在论文中详细描述了他们的攻击,例如,他们解释了为什么攻击速度是BREACH的六倍。

BREACH是一种压缩攻击,即通过自适应压缩超文本对浏览器进行侦察和越过,它与CRIME类似,由研究人员Thai Duong和Juliano Rizzo于2012年发现。CRIME允许攻击者恢复HTTP的请求头,其中包含cookies和其他身份验证数据,而BREACH着力于另一个方向——使用压缩边信道攻击影响HTTP响应。

BREACH研究员Angelo Prado、Neal Harris和Yoel Gluck写道:“即使TLS级压缩被禁用,在HTTP级别使用gzip也是十分普遍的。此外,把加密(如CSRF令牌)和用户输入放在相同的HTTP响应中也很常见,因此,在相同的压缩情况下,与Thai Duong和Juliano Rizzo的演示基本相同的攻击很可能会发生,但不依赖于TLS级压缩。”

Karakostas和Zindros提出了削弱他们的BREACH攻击的方法,这需要将cookies标记为第一方,这会消除用于从目标网站检索秘密的压缩oracle。

研究人员写道:“这个将cookies标记为第一方的提议描述了一种避免CSRF攻击的机制。有趣的是,相同的机制可以被用来抵御压缩边信道攻击,并完全消除被攻击的可能性。这个提议仍在草案阶段,尚未在任何浏览器中实现。我们会敦促浏览器厂商立即采用它,以供web服务作者选择。”

https://github.com/1018ji/OCTP/blob/master/201901/BREACH%20Attack.md 介绍

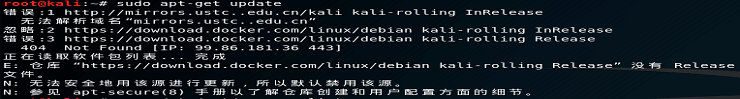

git clone https://github.com/s0md3v/Breacher

cd Breacher

python breacher.py -u example.com --type php

admin

admin